Cuidado: esa torre de telefonía móvil te está espiando

Las antenas móviles nos rodean y nos proporcionan la tan ansiada cobertura de voz y datos que usamos a diario en nuestros smartphones, pero cuidado, porque no todas ellas se dedican a esa tarea. Lo demuestra el descubrimiento de la empresa ESD America, responsable de la producción de unos smartphones especialmente orientados a proteger nuestra privacidad.

El uso de esos dispositivos, llamados Cryptophone 500, ha permitido a sus creadores identificar más de una docena de torres y antenas móviles en apenas unos días y en un trayecto desde Florida a Carolina del Norte. Pero no eran antenas móviles reales: se dedicaban a interceptar y tomar el control de los teléfonos que pasaban bajo su área de cobertura.

Ataques transparentes para el usuario

Los responsables del Cryptophone 500 llaman a estas antenas móviles “interceptadoras”, y gracias a la protección adicional que ofrecen estos terminales fue posible detectar qué tipo de actividad se producía al estar al alcance de una de ellas. En unas pruebas recientes, Les Goldsmith, CEO de ESD America, explicaba cómo se habían llevado a una de las localizaciones detectadas su Cryptophone 500, un Samsung Galaxy S4 y un iPhone.

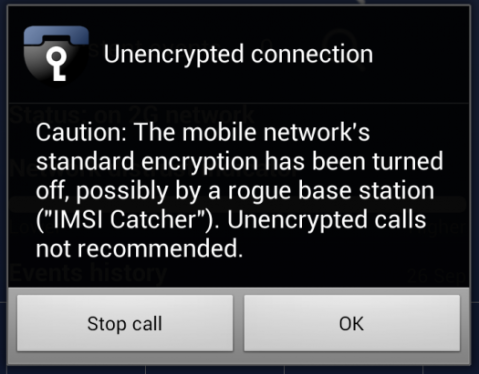

Al situarse en el área de cobertura, el iPhone no mostró diferencia alguna en su actividad, el S4 pasó de detectar una red 4G a una 3G y de nuevo vuelta a 4G. El Cryptophone 500 -que hace uso de un Galaxy S3 pero que en su interior incluye una versión de Android con diversos parches y mejoras en materia de seguridad- “se encendió como un árbol de navidad”.

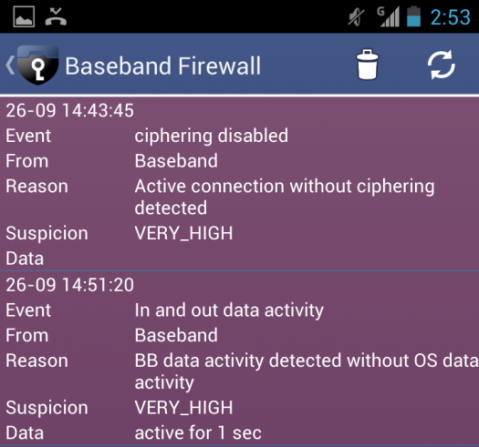

El ataque era transparente para teléfonos no protegidos, pero en el Cryptophone 500 aparecieron alertas que demostraron que el ataque no se estaba realizando en realidad sobre Android, sino sobre el sistema operativo auxiliar de todos nuestros dispositivos móviles: el del módem de banda base que es el que realmente permite que podamos comunicarnos. Ese software es mucho más complejo, y esas “interceptadoras” son capaces de acceder al software para tomar el control completo del teléfono si es necesario.

Así, aunque algunos inteceptadores permiten ponerse simplemente en modo escucha y captar cualquier conversación de móviles víctimas de la cobertura de estas torres, otras estaciones interceptadoras más avanzadas (y caras) pueden enviar por ejemplo mensajes de texto falsos o convertir esos terminales en micrófonos ocultos sin que ni el propietario ni las personas con las que está puedan notar nada en ningún momento.

Protegerse es cada vez más difícil

El propio Goldsmith confesaba que aunque hay candidatos claros como usuarios e instaladores de estas antenas móviles -el propio gobierno estadounidense, por ejemplo- “en realidad no sabemos de quienes son”. Estos equipos suelen tener precios que rondan los 100.000 dólares en las versiones más potentes, pero es posible para cualquier persona conseguir construirse uno propio por apenas 3.000 dólares y una serie de componentes y pasos descritos en diversos proyectos y basados en el proyecto OpenBTS.

Este tipo de descubrimientos vuelven a poner de manifiesto lo complejo que es tratar de mantener nuestra privacidad a salvo. Desde que aparecieron los documentos filtrados por Edward Snowden la sensibilidad hacia estos temas es especialmente notable, y eso ha hecho que entre otras cosas aparezcan iniciativas y proyectos para tratar de salvaguardar esa privacidad.

Destacan terminales como el Blackphone, por ejemplo, o protocolos como Dark Mail que tratan de evitar que el correo electrónico se convierta en un agujero de privacidad.

Son algunos ejemplos de proyectos que precisamente tratan de ofrecer más garantías en este importante apartado, pero que parecen constantemente ser contrarrestados por el descubrimiento de nuevos métodos y dispositivos que vuelven a poner en peligro la privacidad de nuestros datos.

Xataka

No hay comentarios.:

Publicar un comentario